Threadless Ops - Enhanced Shellcoding for Threadless Injections

Process Injection stellt eine wichtige Methode im Red Teaming dar und wird für verschiedene strategische Ziele eingesetzt.

Über Red Teaming und was genau ein gutes Red Teaming ausmacht.

Die Bezeichnung Red Team stammt aus dem Militär und bezeichnet eine Gruppe, welche in einer Übung die Rolle des Angreifers übernimmt. Gegenüber dem Red Team steht dabei die Gruppe der Verteidiger, das Blue Team. Diese Begriffe lassen sich sehr gut in die Cybersicherheit übertragen und liefern somit auch die beiden Kernelemente eines Red Teamings, an welchem somit immer auch ein Blue Team teilnimmt. In der Cybersicherheit werden die Begriffe jedoch gerne etwas verwässert und es existiert keine klare Definition. Wir (und viele andere Experten) unterscheiden hier den Penetration Test, welcher zum Beispiel auch auf ein ganzes Unternehmen durchgeführt werden kann, klar vom Red Teaming. Die Regel ist eigentlich relativ einfach: hat ein Unternehmen kein Blue Team, so braucht es auch kein spezielles Vorgehen (OPSEC) um die Reaktionen des Blue Teams zu testen und zu messen. Es kann somit ein effizienterer Penetration Test durchgeführt werden. Die angewendeten Taktiken, Techniken und Verfahren (TTP: Tactics, Techniques and Procedures) können dabei jedoch denen eines Red Teamings sehr ähnlich sein. Ist ein Blue Team vorhanden, so ist dieses essentieller Bestandteil eines Red Teamings und die Operationen des Red Teams werden auf die Zielvorgabe, nämlich Training und Messbarkeit für das Blue Team, abgestimmt.

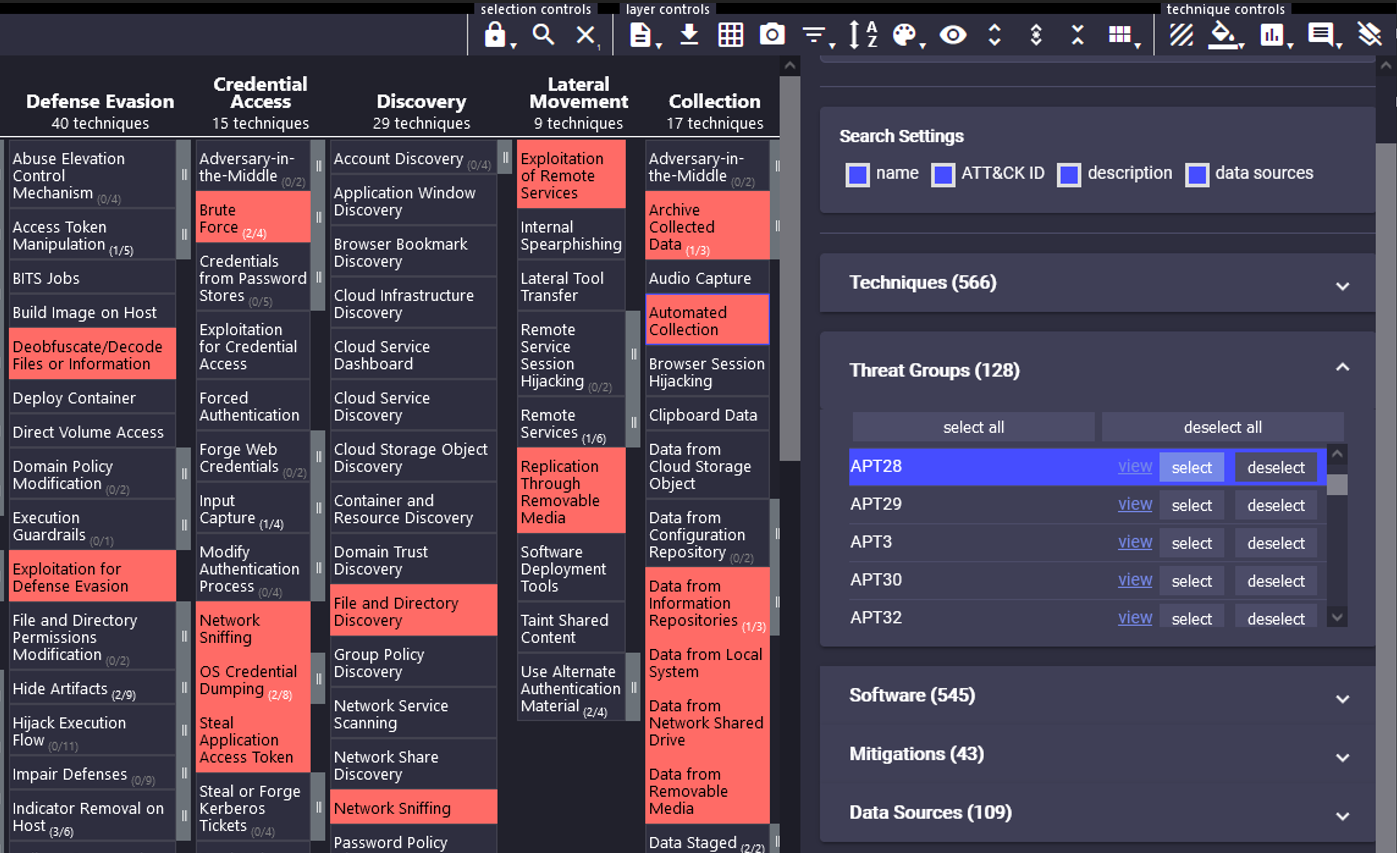

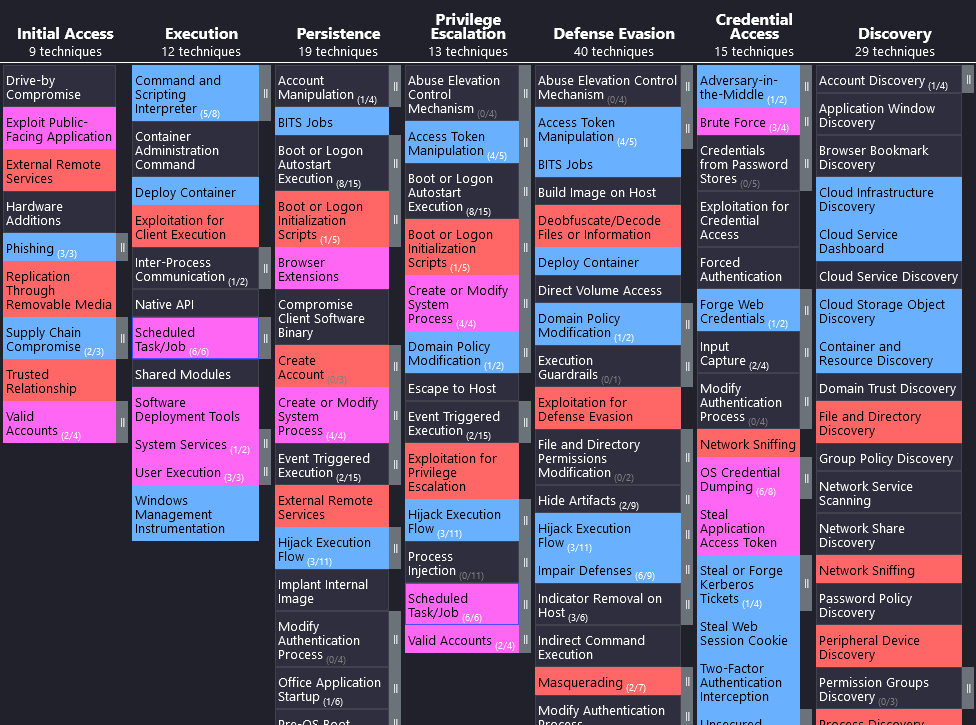

Nachdem die Begriffe Red Teaming und Penetration Test abgegrenzt sind, stellt sich die Frage, was eigentlich ein gutes Red Teaming ausmacht. Ein gutes Red Teaming zeichnet sich grundsätzlich dadurch aus, dass durch das Red Teaming das Blue Team verbessert wird. Punkt. Es sollte nie das Ziel eines Red Teams sein, eine Überlegenheit zu demonstrieren. Ein vermeintlich erfolgreiches Red Teaming, sprich alle gesetzten Ziele wurden erreicht (zum Beispiel das Erreichen von Domain Admin Privilegien), kann dennoch ein schlechtes Red Teaming sein, da keine neuen Erkenntnisse für das Blue Team erlangt und dieses somit auch nicht verbessert werden konnte. Deshalb sollte als Grundlage eines jeden Red Teamings eine realistische Bedrohung gewählt und diese möglichst genau nachgeahmt werden. Diese Nachahmung kann und soll auch offensichtliche Schwächen der realen Bedrohung beibehalten. Ein Beispiel zur Erläuterung: Eine Ransomware-Gruppe verwendet immer dasselbe Tool, welches einen klaren Indicator of Compromise generiert. Natürlich ist es für ein Red Team ein Leichtes, genau diese Indikatoren zu vermeiden. Aber genau damit wird eine der wichtigsten Erkenntnisse für das Blue Team zerstört, nämlich ob diese reale Bedrohung erkannt werden könnte. Solche Indikatoren sollten bewusst vom Red Team beibehalten werden. Je nach Maturität des Blue Teams könnten natürlich gewisse Faktoren verändert werden, um das Red Teaming den Fähigkeiten des Blue Teams anzupassen. Die Wahl der realen Bedrohung ist die Grundlage für den Erfolg des Red Teamings und entsprechend sollte dafür genügend Zeit aufgewendet werden. Relativ einfach geht das mit dem MITRE ATT&CK® Framework. Hier können reale Bedrohungen ausgesucht und deren Taktiken, Techniken und Verfahren studiert und für das Red Teaming verwendet und adaptiert werden.

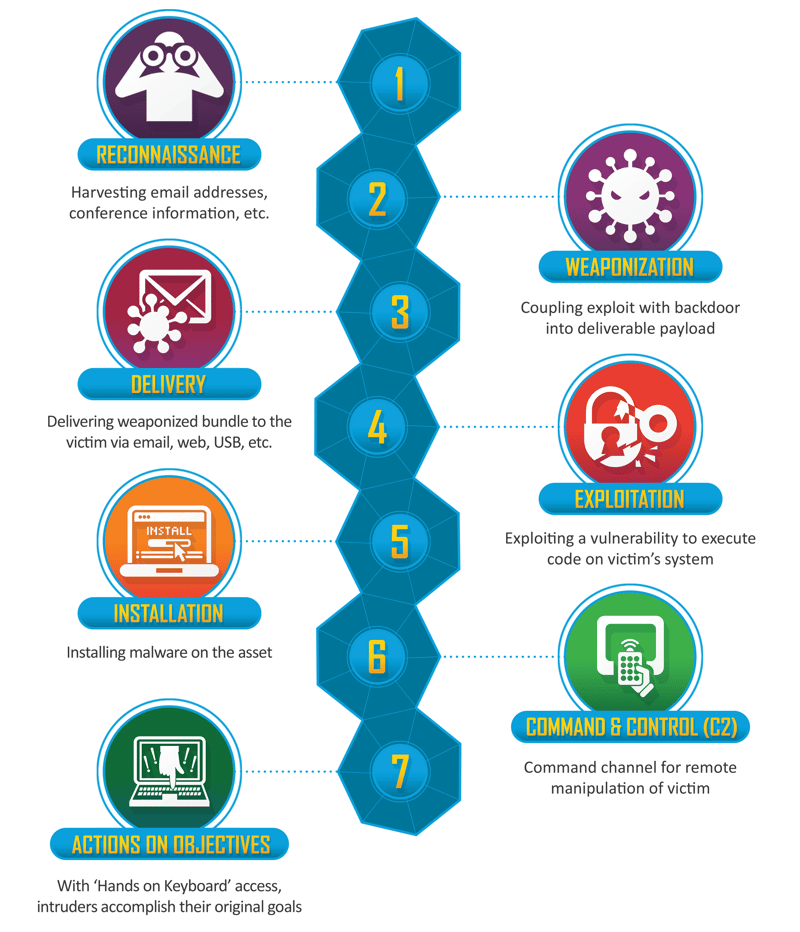

Da es sich immer um eine Simulation handelt, können auch gewisse Teile der Angriffskette simuliert werden. Soll zum Beispiel eine Supply-Chain-Attacke simuliert werden, so kann das Red Team offensichtlich nicht einen Lieferanten angreifen, um diese Art von Angriff durchzuführen. Das Einschleusen von schädlichem Code in bezogene Software kann jedoch relativ einfach nachgestellt und somit simuliert werden. Diese gezielten Vereinfachungen können ein sehr effizientes und erfolgreiches Red Teaming ermöglichen. Ein anderes Beispiel ist der weit verbreitete Assume Breach Ansatz, welcher bereits bei den meisten Red Teamings erfolgreich eingesetzt wird.

Sowohl für das Red Team als auch für das Blue Team ist die Wahl der Command and Control (C2) Infrastruktur von grösster Bedeutung. Hier gibt es einen klaren Trend und meistens sind beide Teams sehr auf Cobalt Strike fixiert. Dies kann gemäss den Beobachtungen von realen Bedrohungen und der häufigen Anwendung von Cobalt Strike durchaus Sinn ergeben. Jedoch muss hier, und auch bei anderen Erkenntnissen von realen Bedrohungen, der Survivorship-Bias einkalkuliert werden. Survivorship-Bias (Überlebenden-Verzerrung) bezeichnet eine kognitive Verzerrung. Nach dem Survivorship-Bias werden Wahrscheinlichkeiten eines Erfolgs systematisch überschätzt, da erfolgreiche Personen oder Zustände stärker sichtbar sind als nicht erfolgreiche (https://de.wikipedia.org/wiki/Survivorship_Bias). Bei dieser vorherrschenden Fixierung auf Cobalt Strike, ist es auch absolut klar das dessen Verwendung am häufigsten nachgewiesen werden kann. Die Erkennung anderer C2, wie zum Beispiel das Open Source C2 Covenant, welches von avantguard cyber security sehr erfolgreich eingesetzt wird und auch weiterentwickelt wurde, kann um ein Vielfaches schwieriger sein. So wurde Covenant ebenfalls sehr erfolgreich von der APT Gruppe HAFNIUM eingesetzt (https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/). Aber genau diese stellen die gefährlichsten Bedrohungen dar, Bedrohungen, welche noch nicht gut untersucht sind oder überhaupt entdeckt wurden. Diese Faktoren sollten ebenfalls in ein gutes Red Teaming einkalkuliert werden, insbesondere bei Blue Teams mit grösserer Erfahrung.

Unabhängig davon, wie fortschrittlich eine Bedrohung agiert, gibt es im Verlauf einer Angriffskette immer wieder Momente, in denen der Angreifer ein gewisses Risiko in Bezug auf OPSEC eingehen muss, um das definierte Endziel zu erreichen. Und genau diese Entscheidungspunkte sind sowohl für das Red als auch für das Blue Team kritisch. Hier bietet sich für das Blue Team die beste Chance einen Angriff, unabhängig von gewählten Taktiken, Techniken und Verfahren, zu entdecken. In einem guten Red Teaming wird ein spezieller Fokus auf diese Punkte in der Angriffskette gelegt und die Möglichkeiten des Blue Teams verbessert genau hier einen Angriff, egal ob echt oder simuliert, frühzeitig zu erkennen.

Nun wurden zahlreiche Faktoren erwähnt, welche ein gutes Red Teaming ausmachen. Wie stellt nun avantguard cyber security sicher, gute Red Teamings durchzuführen?

Die technischen Fähigkeiten der Red Team Operator sind eine Grundvoraussetzung für ein erfolgreiches Red Team, doch wie können diese sichergestellt werden? Es gibt sehr gute Ausbildungen in diesem Bereich inklusive Zertifikate, welche erlangt werden können. Hier sind Hands-on Kurse und Prüfungen um ein vielfaches aussagekräftiger als Multiple-Choice Prüfungen. Es gibt den berühmten OSCP (Offensive Security Certified Professional), welcher in einer berüchtigten 48 Stunden Prüfung (24 h Hacking und 24 h Report schreiben) erlangt werden muss. Die Steigerung zum OSCP ist der OSEP (Offensive Security Experienced Penetration Tester), welcher in einer 72 Stunden Prüfung (48 h Angreifen, 24 h Report) erlangt werden muss. Die dazugehörende Ausbildung Evasion Techniques and Breaching Defenses inklusive Hands-on Lab liefert das benötigte Rüstzeug für die Prüfung, welche dennoch sehr fordernd ist und einen Penetration Test auf ein gesamtes Unternehmen simuliert. Der CRTO (Certified Red Team Operator) von Zero-Point Security befasst sich mit zahlreichen Angriffen und der Verwendung von C2 Frameworks wie Covenant und Cobalt Strike. Das Zertifikat muss in einer 48 Stunden Prüfung (48 h Angreifen, ohne Report) erlangt werden. Der CRTP (Certified Red Team Professional) mit dem Kurs Attacking and Defending Active Directory von Pentester Academy muss ebenfalls in einer 72 Stunden Prüfung (24 h Angreifen, 48 h Report) erlangt werden und befasst sich hauptsächlich mit Active Directory, welches in allen Kursen und auch bei realen Angriffen von immenser Bedeutung ist. Des Weiteren gibt es die Plattform Hack The Box inklusive Academy und Pro Labs. In den Pro Labs können Penetration Tests und Red Teamings auf ganzheitliche Infrastrukturen von Unternehmen simuliert werden. Hier ist insbesondere das Pro Lab Cybernetics hervorzuheben, welches der Stufe Red Team Operator Level 2 entspricht und eine echte Herausforderung mit 28 Maschinen und zahlreichen Domänen darstellt und besser gehärtet ist als wahrscheinlich die meisten Unternehmen in der realen Welt. Alle erwähnten Zertifikate und Kurse wurden von Mitarbeitern der avantguard cyber security erfolgreich absolviert und beweisen die technische Kompetenz.

Sämtliche Mitarbeiter der avantguard cyber security haben einen akademischen Hintergrund. Dies zeigt sich insbesondere dann, wenn es darum geht die Erkenntnisse aus einem Red Teaming zu verarbeiten und an das Blue Team weiterzugeben. Eine wissenschaftliche Herangehensweise vereinfacht es, die wichtigsten Erkenntnisse zu sammeln und ermöglicht eine zielgerechte Kommunikation und Zusammenarbeit mit dem Blue Team. Das Grundverständnis für Informatik und Computer Science hilft, die zahlreichen digitalen Prozesse in einem Unternehmen zu verstehen und zu berücksichtigen.

Das «Schulbuchwissen» kann jedoch nicht immer 1-1 in die Arbeitswelt übertragen werden und hier kommt die Erfahrung ins Spiel. Von den Mitarbeitern der avantguard cyber security wurden schon zahlreiche, erfolgreiche Red Teamings geleitet und durchgeführt. Die Erkenntnisse darüber, was ein gutes Red Teaming von einem schlechten unterscheiden, waren dabei immer wieder von grösstem Nutzen und haben sich aufs Neue bewahrheitet. In einem Unternehmen kommen zahlreiche Faktoren zusammen, welche insbesondere auch das Blue Team und deren Arbeitsweise und Performance beeinflussen. Auch diese Faktoren müssen bei der Aufarbeitung des Red Teamings berücksichtig werden, um die Performance des Blue Teams gesamthaft zu verbessern.

Schlussendlich geht es noch darum, wie diese Erkenntnisse zum Blue Team und dem Unternehmen insgesamt transportiert werden. Der Schlussbericht ist am Ende das, was bleibt. Auch hier hat sich die Verwendung der ATT&CK Matrix als gemeinsame Sprache zwischen Red und Blue Team bewährt. Mit der Zuweisung in der Matrix wird auch eine tiefergehende, eigenständige Recherche des Blue Teams ermöglicht. Zusätzlich kann durch die Verwendung der Matrix in einem iterativen Prozess die Purple Team Coverage eines Unternehmens gemessen und verbessert werden. In diesem Prozess pflegen sowohl das Red als auch das Blue Team eine Matrix und kennzeichnen die Techniken, für welche aus der Sicht des jeweiligen Teams bereits Operations durchgeführt oder Massnahmen implementiert wurden. Die Überschneidungen (Blue + Red = Purple) zeigen die Techniken auf, welche schon beidseitig getestet wurden. Diese kombinierte Matrix kann nun verwendet werden, um das weitere Vorgehen zu planen. Blaue Felder (vom Blue Team markiert) sollten in zukünftigen Operationen vom Red Team berücksichtigt und die Massnahmen getestet werden. Für rote Felder (vom Red Team markiert) sollte sich das Blue Team Massnahmen überlegen. Für violette Felder (von beiden Teams markiert) können die Techniken verfeinert werden, es besteht jedoch schon eine beidseitige Verifikation der implementierten Massnahmen. Für die unmarkierten Felder ist das Unternehmen bisher «blind», diese sollten von beiden Teams in Betracht gezogen werden. Eine Priorisierung der Techniken kann wiederum mit einer Bedrohungsanalyse erreicht werden. Die Purple Team Coverage sollte iterativ maximiert werden um das Unternehmen möglichst umfassend und tiefgehend zu schützen.

Ein Schlussbericht allein, sei er noch so gut und verständlich geschrieben, ist dennoch aufgrund der Komplexität der Thematik schwierig ohne zusätzlichen Kontext und tiefergehendes Wissen zu verstehen. Hier steht avantguard cyber security jederzeit für Erklärungen und Folgefragen zur Verfügung. Am Ende ist es nicht der Schlussbericht, welcher vor realen Angriffen schützt, sondern die Erkenntnisse und deren Umsetzung im Unternehmen.

Bei der avantguard cyber security kommen all diese Faktoren zusammen. In einem Red Teaming wird zuerst ein geeignetes Szenario definiert und die Durchführung anhand der Fähigkeiten des Blue Teams, inklusive Definition der charakteristischen Indicators of Compromise und kritischen Punkte zur Erkennung in der Angriffskette, mithilfe von ATT&CK geplant. Die Red Team Operator bringen ihr technisches und akademisches Wissen in das Red Teaming ein und sorgen somit für eine erfolgreiche und zielgerechte Durchführung. Der Nachbereitung und dem Transportieren der Erkenntnisse ins Unternehmen wird grösste Wichtigkeit beigemessen, um das eine grosse Ziel zu erreichen, die Verbesserung des Blue Teams und somit der Sicherheit des Unternehmens.

Quellen (Bücher):

Process Injection stellt eine wichtige Methode im Red Teaming dar und wird für verschiedene strategische Ziele eingesetzt.

Warum NTLMv1 unsicher ist und zwei der häufigsten Angriffsvektoren: Brute-Force-Angriffe (insbesondere Rainbow-Table-Angriffe) und Relaying-Angriffe.