KeePass angreifen und härten

Ein Blogbeitrag über mögliche Angriffe auf KeePass in der Standardkonfiguration und Härtungsmassnahmen.

Analyse der Methoden der Conti Ransomware.

Ransomware-Angriffe sind mittlerweile zu einer ständigen Bedrohung geworden, welche jedes Unternehmen in der Schweiz betrifft. Die Gefahr sollte jeder Person bekannt sein und es gibt auch keine Ausreden mehr, wieso man nicht genügend zum Schutze des Unternehmens unternommen hat. Die Folgen eines solchen Angriffes können für jedes Unternehmen fatal sein, unabhängig von der Grösse des Unternehmens. Entsprechend liest man immer häufiger, was denn nun geeignete Mittel und Massnahmen gegen einen solchen Angriff sind. Die am häufigsten genannten Massnahmen lassen sich grob wie folgt zusammenfassen:

Gebetsmühlenartig werden diese Massnahmen immer wieder gepredigt und sollten langsam, aber sicher den meisten bekannt sein. Natürlich sind dies alles gute Massnahmen und sollten sicher von jedem Unternehmen umgesetzt werden. Aber sind diese Massnahmen wirklich die sinnvollsten mit dem grössten Nutzen im Verhältnis zum Aufwand (siehe CSROI)? Nun, es ist etwas komplizierter und doch auch einfacher. Es ist ein Fakt, dass das verlangte Lösegeld sehr häufig bezahlt wird und oftmals sogar noch von einer Versicherung gedeckt ist. Es gibt Cyber Security Unternehmen, welche sich auf das Herunterhandeln von der geforderten Summe spezialisiert haben. Die Ransomware-Gruppen werden somit direkt finanziert und müssen mittlerweile über ein Budget verfügen, welches sich jedes Blue Team nur erträumen dürfte. Entsprechend werden die Methoden der Angreifer auch immer besser und fortschrittlicher.

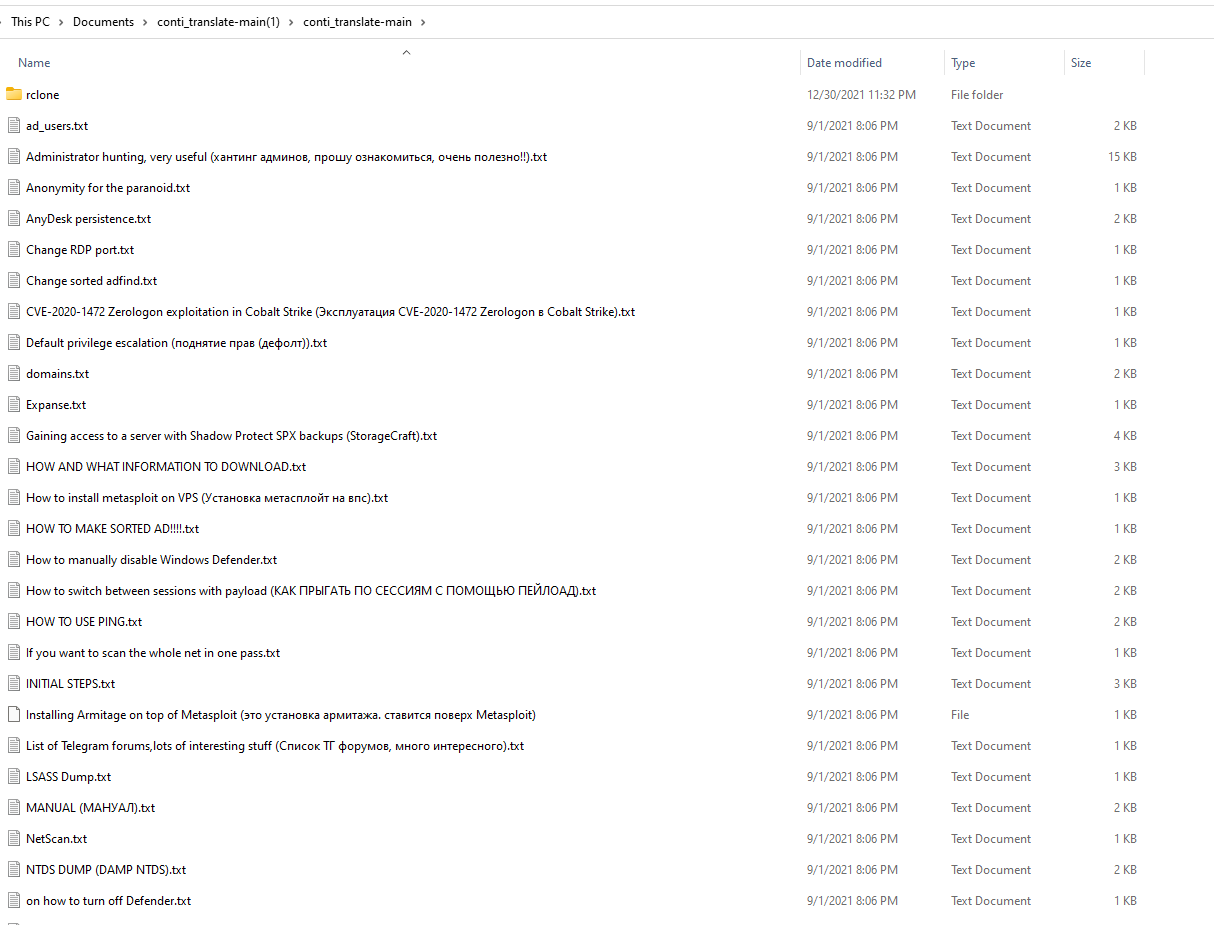

Vor kurzem wurde ein Playbook der sehr ertragreichen Ransomware-as-a-Service Conti geleakt und wurde mittlerweile auch ins Englische übersetzt. Somit kann sich also jeder und jede ein Bild der Methoden einer solchen Ransomware machen.

Wir haben dies im Zuge unserer Research getan und die Methoden waren ehrlich gesagt überraschend unüberraschend. Es werden praktisch ausschliesslich bekannte Tools und Methoden verwendet, wie sie öffentlich und für jedermann benutzbar sind. Bezüglich Active Directory Privilege Escalation (Voraussetzung für die erfolgreiche Verschlüsselung der Daten) wird sogar einfach auf folgendes Cheat Sheet auf Github verwiesen. Aber die Methoden zeigen eines erneut auf, was jedoch weitgehend noch zu wenig beachtet wird: ein solcher Angriff läuft in praktisch allen Fällen über sicherheitstechnische Fehlkonfigurationen im Active Directory. Die Massnahme der Absicherung des Active Directory hat es jedoch nicht in die Auflistung der häufig genannten Massnahmen geschafft und wird leider viel zu selten beachtet.

Es gibt die Ausnahmeschwachstellen wie zum Beispiel ZeroLogon (dieser POC wird auch im Playbook referenziert), welche es einem Angreifer so einfach machen, dass er sich nicht gross mit dem Active Directory auseinander setzen muss. Diese Schwachstelle kann auch sehr schnell und einfach mit Patches behoben werden. Ansonsten dürfte ein erfolgreicher Ransomware-Angriff so gut wie immer über eine Fehlkonfiguration im Active Directory stattfinden. Je einfacher und offensichtlicher eine solche Fehlkonfiguration, umso einfacher hat es der Angreifer und umso schneller wird ein Unternehmen Opfer einer Ransomware. Ransomware-Gruppen sind finanziell motiviert, das heisst sie wollen mit möglichst wenig Aufwand möglichst viel Ertrag einholen. Sie suchen sich dementsprechend die einfachsten Ziele aus. Überspitzt formuliert muss man als Unternehmen nicht perfekt geschützt sein, man darf nur nicht das einfachste Ziel sein.

Das Unternehmen wird also gerade wegen der schwach konfigurierten Active Directory zum einfachsten Ziel und die häufig genannten Massnahmen bieten leider zu wenig Schutz. Deshalb plädieren wir dafür, dass die Absicherung des Active Directory auf die Liste der wichtigsten Schutzmassnahmen gegen Ransomware kommt und bei jedem Unternehmen zum Thema wird. Doch wie kann diese Massnahme umgesetzt werden?

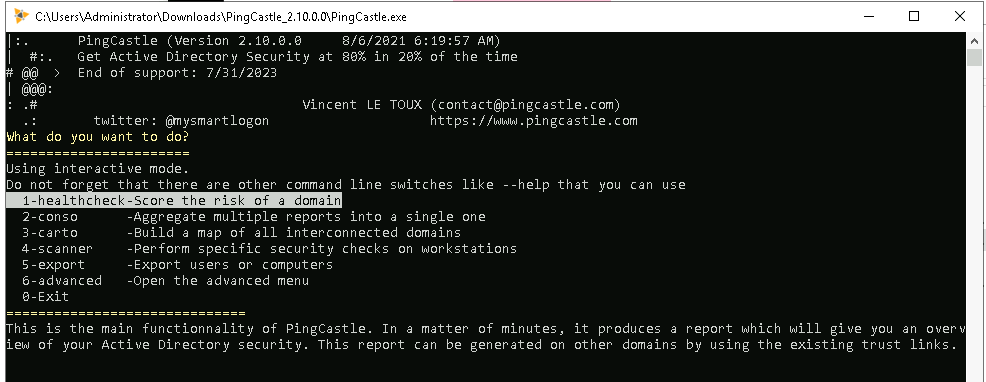

Wir können den Spiess umdrehen und das Wissen über die Methoden der Angreifer nutzen, um die am einfachste auszunutzenden Fehlkonfigurationen aufzuspüren und zu beheben. Dazu können wir die gleichen oder ähnliche Tools wie die Angreifer verwenden. Ein Tool, welches noch wenig spezifisches Angreiferwissen voraussetzt und schnell Resultate liefert, ist PingCastle mit dem Slogan "Get Active Directory Security at 80% in 20% of the time". Ein Unternehmen kann die Software zum Auditieren der eigenen Systeme kostenfrei einsetzen. Man muss lediglich das exe File von der Webseite herunterladen und von einem Active Directory User ausführen lassen. Für Vorsichtige: das Tool ist Open Source und kann auditiert und selbst kompiliert werden, somit muss man keiner aus dem Internet heruntergeladenen ausführbaren Datei vertrauen.

Nach wenigen Augenblicke liefert das Tool einen Überblick der vorhandenen Risiken inklusive Domain Risk Level. Das einfach zu bedienende Tool liefert also einen schnellen Eindruck, wie es um die Security im Active Directory steht und empfiehlt auch Massnahmen.

Der Output kann jedoch anfangs auch überwältigend sein und bei der Priorisierung und Einschätzung der Massnahmen ist tiefergehendes Angreiferwissen hilfreich. Weitere Tools, welche eingesetzt werden können, sind PowerView und BloodHound, beide Open Source und laut Playbook auch von der Conti Ransomware intensiv genutzt.

Jedes Unternehmen kann also diesen Prozess der Absicherung des Active Directory und somit zum Schutz vor Ransomware umgehend mit wenig Aufwand sofort starten. In unserem "Active Directory Security Improvement" Service schauen wir auf genau diese sicherheitstechnischen Fehlkonfigurationen und helfen bei der Priorisierung und Einschätzung der Massnahmen dank unseres tiefgehenden Angreiferwissens. So kann ein Unternehmen in kürzester Zeit nicht mehr das "lukrativste" (einfachste) Opfer für Ransomware sein und mit der Etablierung eines iterativen Top-Down Ansatzes auch langfristig in diesem Wettstreit bestehen.

Ein Blogbeitrag über mögliche Angriffe auf KeePass in der Standardkonfiguration und Härtungsmassnahmen.